我有Wazuh,我們有XDR (X)

我有Wazuh,有收容端點分析資料、資安設備資料、網路設備資料、防毒資料,並且針對收容的資料都有設定相應的規則,觸發告警時自動化處理,我們有XDR (O)

| 名稱 | 類型 | 說明 |

|---|---|---|

| SOC(Security Operation Center) | 組織 | 面向客戶,處理資安事件(無法完全委外) |

| EDR(Endpoint Detection and Response) | 工具 | 面向端點,監控端點異常行為 |

| EPP(Endpoint Protection Platform) | 工具 | 面向端點,監控端點異常行為並阻擋 |

| XDR(Extended Detection and Response) | 工具 | 面向資料,基於端點、網路等一整套解決方案,將收容的資料做關聯比對,通知異常 |

| MDR(Managed Detection and Response) | 服務 | 面向客戶,通知端點觀察到的異常 |

| SIEM(Security Information and Event Management) | 工具 | 面向資料,將收容的資料做關聯比對,通知異常 |

SOC委外(SOC部分功能委外): 看醫生幫病人治療,病會不會好最終還是看病人願不願意配合,最終責任還是在病人身上

建立SOC表示有設立專門負責資安處理的單位(1人+)

假設組織內很單純只有PC,那委外MDR服務,並在端點上安裝EDR工具

更進階一點MDR服務,有多個XDR工具要裝,可以關聯更多面向

如果很複雜,那需要考慮委外SOC,他們會提供SIEM平台收容更多的資料,並配合客製專屬規則

重點是該產品或服務能達到什麼功能

一個XDR卻只做端點分析,只能說有EDR的功能

Wazuh這個工具能夠做XDR(能力),但我們只收端點事件,只能稱作有EDR(能力)

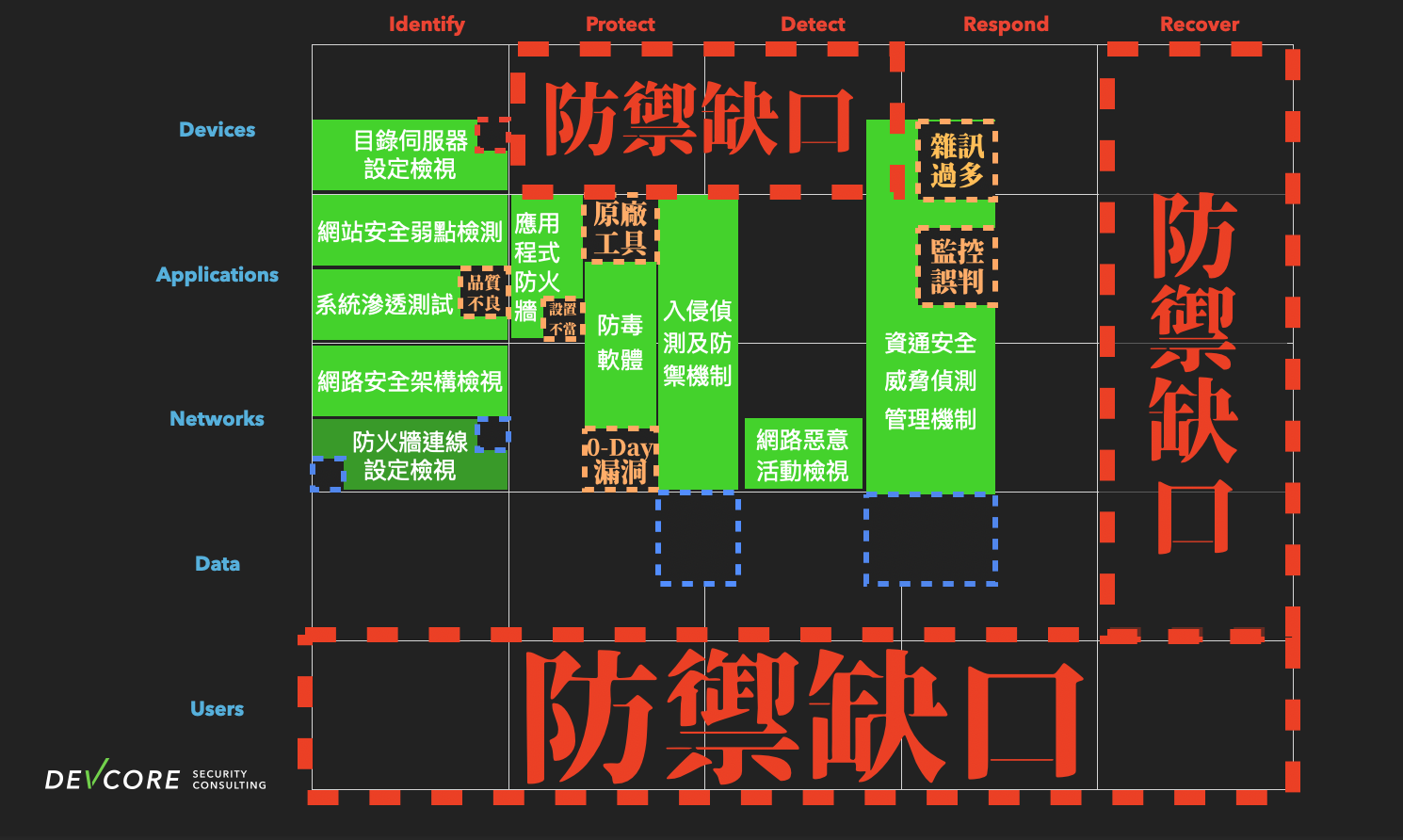

如同DEVCORE這張圖,花了錢買一個產品去填那個缺,結果不符合期待,白浪費了

REF.https://devco.re/blog/2020/10/13/mitigate-real-threats-by-framework-and-standards/

可以用紅隊、BAS(Breach and Attack Simulation)去驗證是否達到預期的能力